¿qué es un ataque DDoS?

un ataque distribuido de denegación de servicio (DDoS) es un intento malicioso de interrumpir el tráfico normal de un servidor, servicio o red objetivo abrumando al objetivo o su infraestructura circundante con una inundación de tráfico de Internet.

los ataques DDoS logran efectividad al utilizar múltiples sistemas informáticos comprometidos como fuentes de tráfico de ataques. Las máquinas explotadas pueden incluir computadoras y otros recursos en red, como dispositivos IoT.,

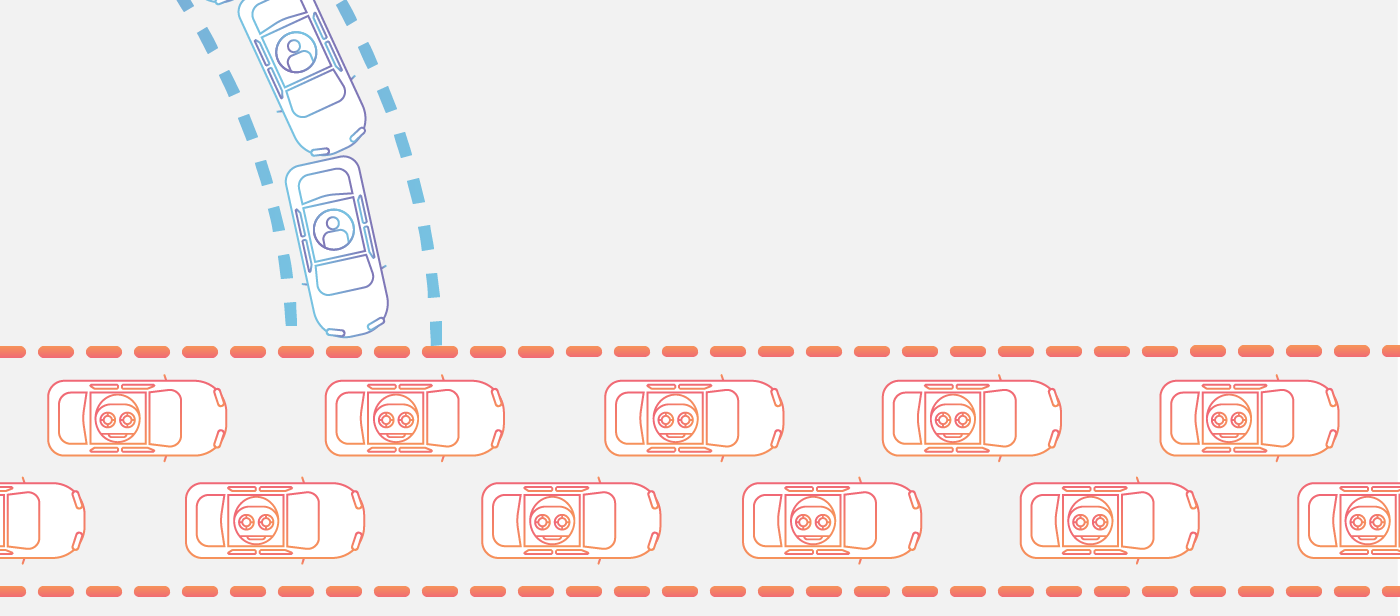

desde un nivel alto, un ataque DDoS es como un atasco de tráfico inesperado que obstruye la carretera, evitando que el tráfico regular llegue a su destino.

¿cómo funciona un ataque DDoS?

los ataques DDoS se llevan a cabo con redes de máquinas conectadas a Internet.

estas redes consisten en computadoras y otros dispositivos (como dispositivos IoT)que han sido infectados con malware, lo que les permite ser controlados de forma remota por un atacante. Estos dispositivos individuales se conocen como bots (o zombies), y un grupo de bots se llama botnet.,

una vez que se ha establecido una botnet, el atacante puede dirigir un ataque enviando instrucciones remotas a cada bot.

Cuando el servidor o la red de una víctima es el objetivo de la botnet, cada bot envía solicitudes a la dirección IP del objetivo, lo que puede causar que el servidor o la red se vean abrumados, lo que resulta en una denegación de servicio al tráfico normal.

debido a que cada bot es un dispositivo legítimo de Internet, separar el tráfico de ataque del tráfico normal puede ser difícil.,

cómo identificar un ataque DDoS

el síntoma más obvio de un ataque DDoS es que un sitio o servicio se vuelve lento o no está disponible de repente. Pero dado que una serie de causas, como un aumento legítimo en el tráfico, pueden crear problemas de rendimiento similares, generalmente se requiere una investigación adicional., Las herramientas de análisis de tráfico pueden ayudarlo a detectar algunos de estos signos reveladores de un ataque DDoS:

- cantidades sospechosas de tráfico que se originan en una sola dirección IP o rango de IP

- una inundación de tráfico de usuarios que comparten un solo perfil de comportamiento, como el tipo de dispositivo, la geolocalización o la versión del navegador web

- Un aumento inexplicable de solicitudes a una sola página o punto final

- patrones de tráfico impares, como picos en horas impares del día o patrones que parecen ser antinaturales (E. G., un pico cada 10 minutos)

hay otros signos más específicos de ataque DDoS que pueden variar según el tipo de ataque.

¿cuáles son algunos tipos comunes de ataques DDoS?

diferentes tipos de ataques DDoS se dirigen a diferentes componentes de una conexión de red. Para comprender cómo funcionan los diferentes ataques DDoS, es necesario saber cómo se realiza una conexión de red.

una conexión de red en Internet se compone de muchos componentes diferentes o»capas». Al igual que la construcción de una casa desde cero, cada capa en el modelo tiene un propósito diferente.,

el modelo OSI, que se muestra a continuación, es un marco conceptual utilizado para describir la conectividad de red en 7 capas distintas.

aunque casi todos los ataques DDoS implican abrumar un dispositivo o red objetivo con tráfico, los ataques se pueden dividir en tres categorías. Un atacante puede usar uno o más vectores de ataque diferentes, o vectores de ataque en ciclo en respuesta a las medidas de contra tomadas por el objetivo.,

ataques de capa de aplicación

el objetivo del ataque:

a veces denominado ataque DDoS de capa 7 (en referencia a la 7a capa del modelo OSI), el objetivo de estos ataques es agotar los recursos del objetivo para crear una denegación de servicio.

los ataques se dirigen a la capa donde las páginas web se generan en el servidor y se entregan en respuesta a solicitudes HTTP., Una sola solicitud HTTP es computacionalmente barata de ejecutar en el lado del cliente, pero puede ser costoso para el servidor de destino responder, ya que el servidor a menudo carga varios archivos y ejecuta consultas de base de datos para crear una página web.

los ataques de capa 7 son difíciles de defender, ya que puede ser difícil diferenciar el tráfico malicioso del tráfico legítimo.,

ataque de la capa de Aplicación ejemplo:

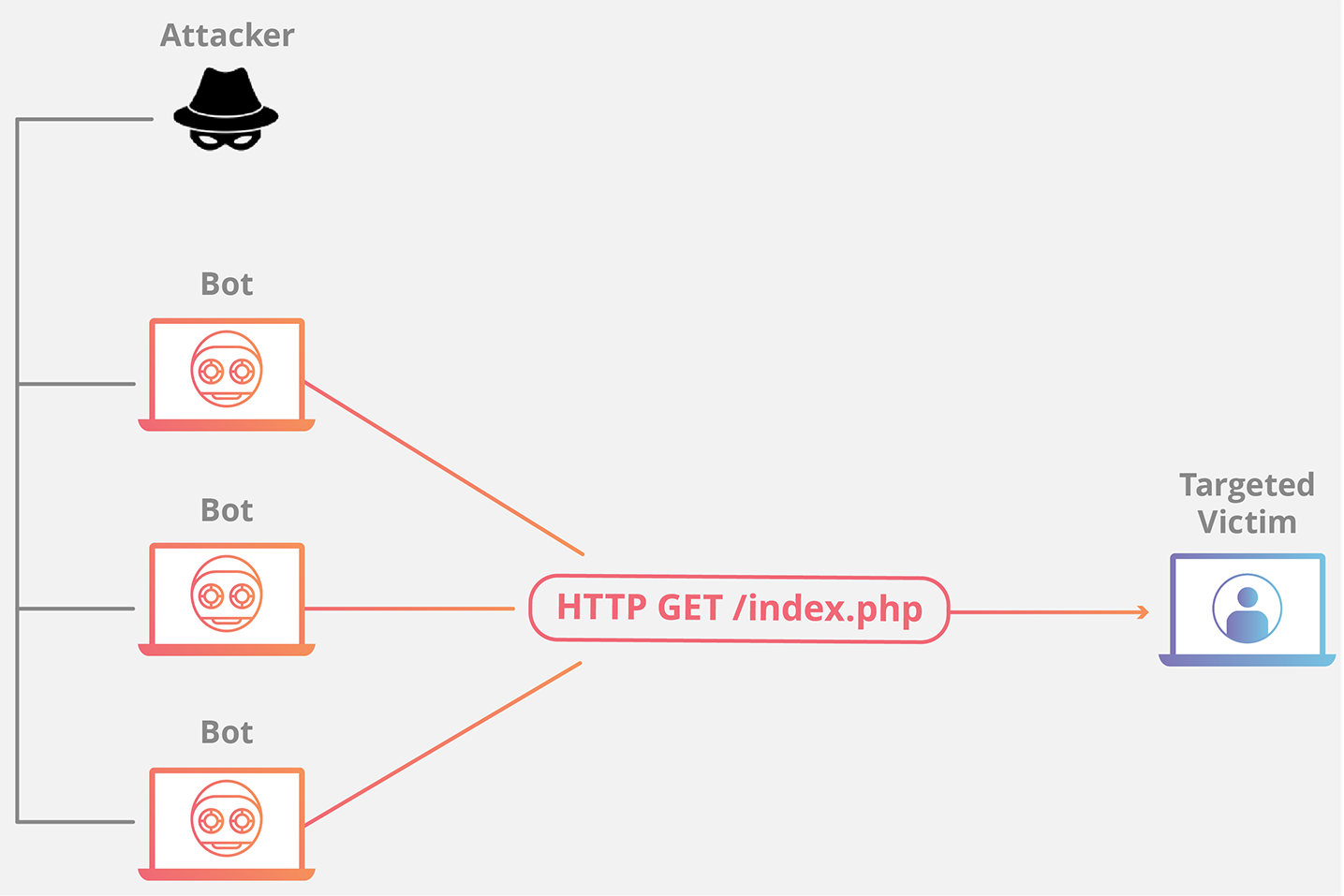

HTTP flood

Este ataque es similar a presionar refresh en un navegador web una y otra vez en muchos equipos diferentes a la vez: un gran número de solicitudes HTTP inundan el servidor, lo que resulta en denegación de servicio.

este tipo de ataque varía de simple a complejo.

Las implementaciones más simples pueden acceder a una URL con el mismo rango de direcciones IP atacantes, remitentes y agentes de usuario., Las versiones complejas pueden usar un gran número de direcciones IP atacantes, y apuntar a urls aleatorias utilizando referrers aleatorios y agentes de usuario.

ataques de protocolo

el objetivo del ataque:

los ataques de Protocolo, también conocidos como ataques de agotamiento del estado, causan una interrupción del servicio por el consumo excesivo de recursos del servidor y / o los recursos de equipos de red como firewalls y balanceadores de carga.

Los ataques de protocolo utilizan debilidades en la capa 3 y la capa 4 de la pila de protocolos para hacer que el objetivo sea inaccesible.,

ejemplo de ataque de protocolo:

SYN flood

un SYN Flood es análogo a un trabajador en una sala de suministros que recibe solicitudes desde el frente de la tienda.

el trabajador recibe una solicitud, va y obtiene el paquete, y espera la confirmación antes de traer el paquete al frente. El trabajador recibe muchas más solicitudes de paquetes sin confirmación hasta que no puede llevar más paquetes, se siente abrumado y las solicitudes comienzan a quedar sin respuesta.,

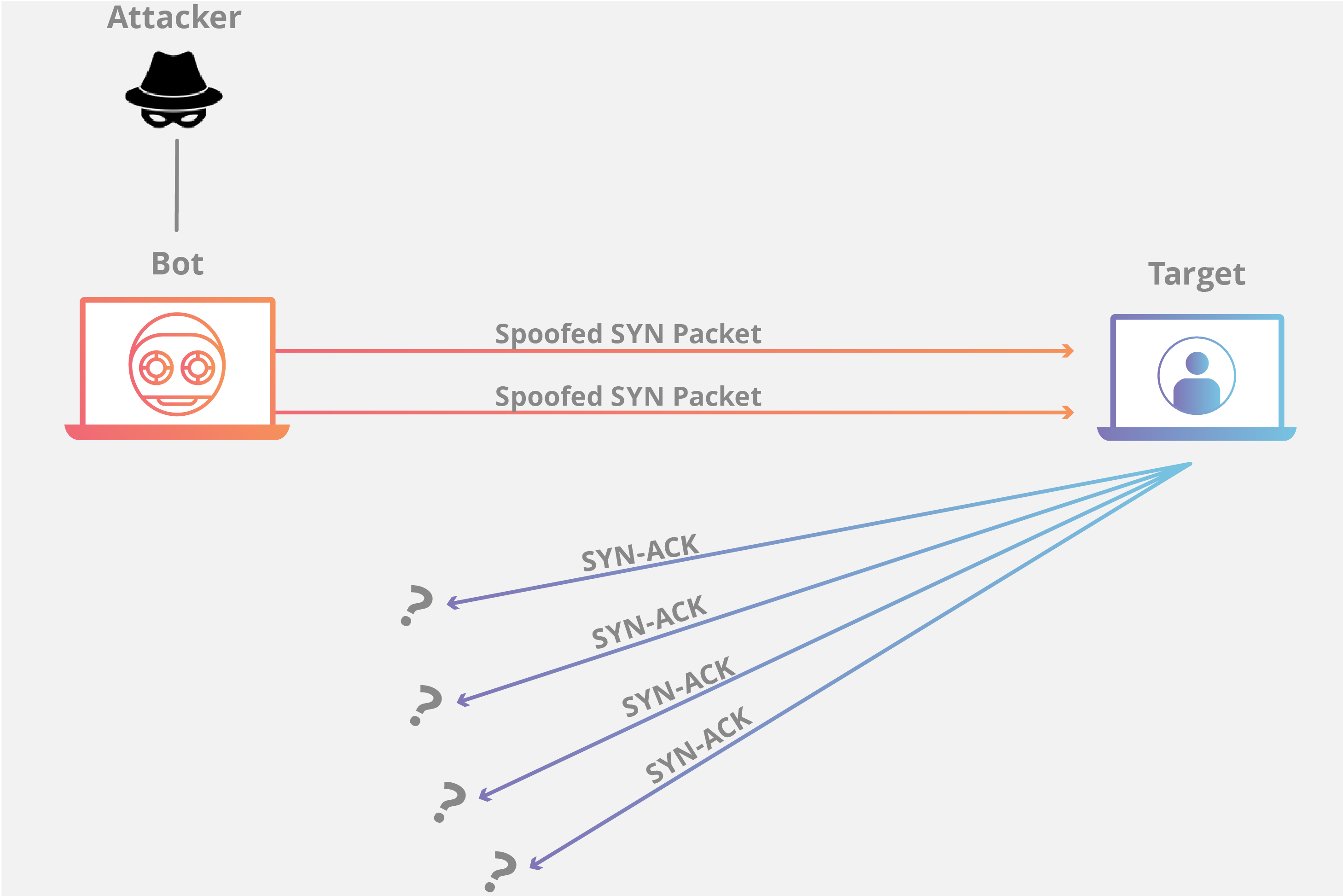

este ataque explota el protocolo de enlace TCP — la secuencia de comunicaciones por la que dos equipos inician una conexión de red — enviando a un objetivo un gran número de paquetes SYN de «solicitud de conexión inicial» TCP con direcciones IP de origen falsificadas.

la máquina de destino responde a cada solicitud de conexión y luego espera el paso final en el apretón de manos, que nunca ocurre, agotando los recursos del destino en el proceso.,

ataques volumétricos

el objetivo del ataque:

esta categoría de ataques intenta crear congestión consumiendo todo el ancho de banda disponible entre el objetivo y la Internet más grande. Se envían grandes cantidades de datos a un objetivo mediante una forma de amplificación u otro medio de crear tráfico masivo, como solicitudes de una botnet.,

ejemplo de amplificación:

amplificación DNS

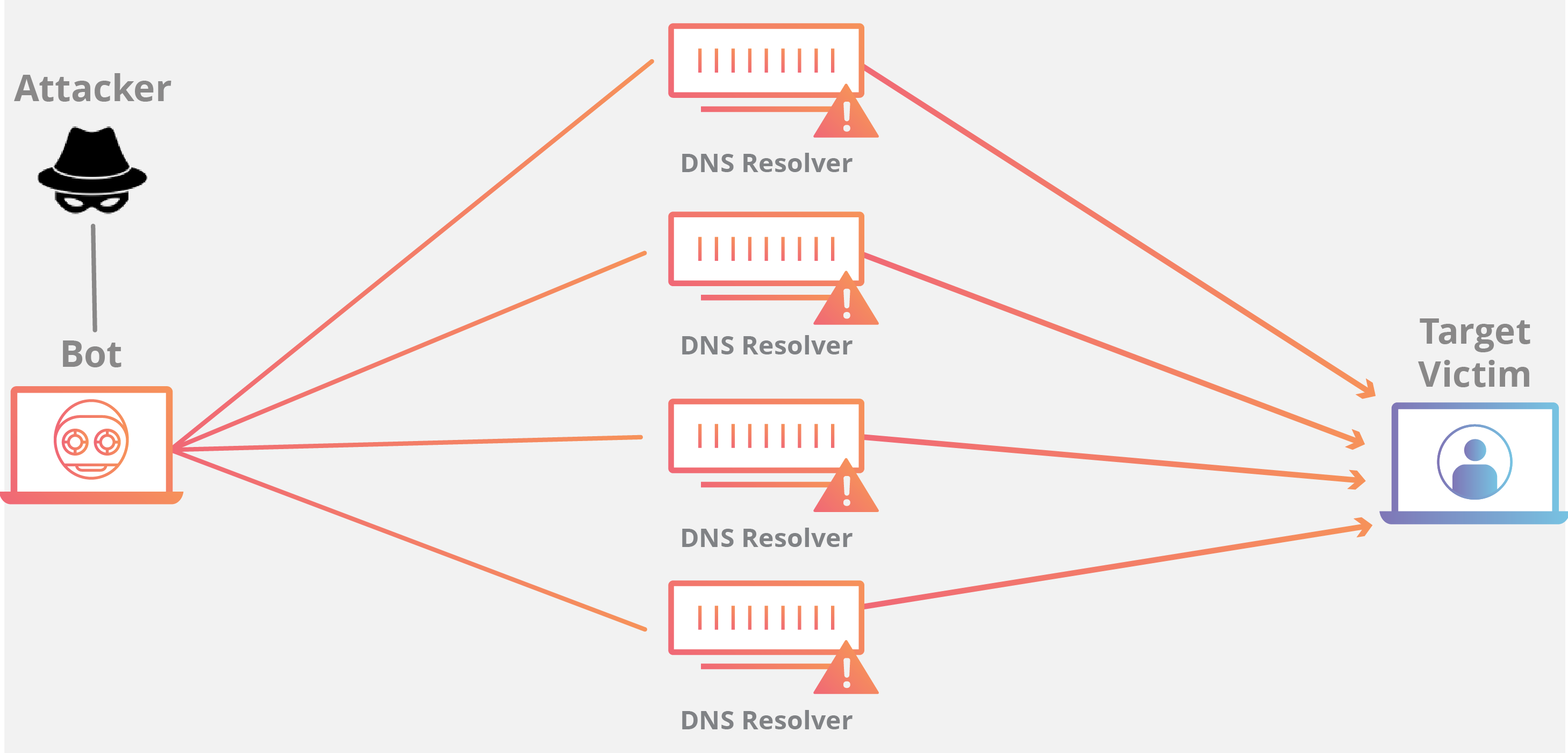

una amplificación DNS es como si alguien llamara a un restaurante y dijera «voy a tener uno de todo, por favor llámame y repite todo mi pedido», donde el número de devolución de llamada realmente pertenece a la víctima. Con muy poco esfuerzo, se genera una respuesta larga y se envía a la víctima.

al realizar una solicitud a un servidor DNS abierto con una dirección IP falsificada (la dirección IP de la víctima), la dirección IP de destino recibe una respuesta del servidor.,

¿Cuál es el proceso para mitigar un ataque DDoS?

la preocupación clave para mitigar un ataque DDoS es diferenciar entre tráfico de ataque y tráfico normal.

por ejemplo, si el lanzamiento de un producto tiene el sitio web de una empresa inundado de clientes ansiosos, cortar todo el tráfico es un error. Si esa empresa de repente tiene un aumento en el tráfico de atacantes conocidos, es probable que se necesiten esfuerzos para aliviar un ataque.

la dificultad radica en distinguir a los clientes reales del tráfico de ataque.

en la Internet moderna, el tráfico DDoS viene en muchas formas., El tráfico puede variar en diseño, desde ataques de fuente única no falsificados hasta ataques multivectoriales complejos y adaptables.

un ataque DDoS multi-vector utiliza múltiples rutas de ataque para abrumar a un objetivo de diferentes maneras, lo que puede distraer los esfuerzos de mitigación en cualquier trayectoria.

un ataque que se dirige a varias capas de la pila de protocolos al mismo tiempo, como una amplificación DNS (dirigida a capas 3/4) junto con una inundación HTTP (dirigida a capa 7) es un ejemplo de DDoS multi-vector.,

mitigar un ataque DDoS multi-vector requiere una variedad de estrategias para contrarrestar diferentes trayectorias.

en términos generales, cuanto más complejo sea el ataque, más probable será que el tráfico de ataque sea difícil de separar del tráfico normal: el objetivo del atacante es mezclarse tanto como sea posible, haciendo que los esfuerzos de mitigación sean lo más ineficientes posible.

los intentos de mitigación que implican dejar caer o limitar el tráfico indiscriminadamente pueden arrojar el tráfico bueno con el malo, y el ataque también puede modificar y adaptarse para eludir las contramedidas., Con el fin de superar un intento complejo de interrupción, una solución por capas dará el mayor beneficio.

enrutamiento Blackhole

una solución disponible para prácticamente todos los administradores de red es crear una ruta blackhole y canalizar el tráfico en esa ruta. En su forma más simple, cuando el filtrado de blackhole se implementa sin criterios de restricción específicos, tanto el tráfico de red legítimo como el malicioso se enrutan a una ruta nula, o blackhole, y se eliminan de la red.,

si una propiedad de Internet está experimentando un ataque DDoS, el proveedor de servicios de Internet (ISP) de la propiedad puede enviar todo el tráfico del sitio a un agujero negro como defensa. Esta no es una solución ideal, ya que efectivamente le da al atacante su objetivo deseado: hace que la red sea inaccesible.

limitar la velocidad

limitar el número de solicitudes que un servidor aceptará durante un período de tiempo determinado también es una forma de mitigar los ataques de denegación de servicio.,

si bien la limitación de velocidad es útil para frenar el robo de contenido por parte de los raspadores web y para mitigar los intentos de inicio de sesión por fuerza bruta, es probable que por sí sola sea insuficiente para manejar un ataque DDoS complejo de manera efectiva.

sin embargo, la limitación de velocidad es un componente útil en una estrategia efectiva de mitigación de DDoS. Más información sobre la limitación de velocidad de Cloudflare

Web application firewall

un Firewall de aplicaciones Web (WAF) es una herramienta que puede ayudar a mitigar un ataque DDoS de capa 7., Al poner un WAF entre Internet y un servidor de origen, el WAF puede actuar como un proxy inverso, protegiendo el servidor objetivo de ciertos tipos de tráfico malicioso.

al filtrar las solicitudes en función de una serie de reglas utilizadas para identificar las herramientas DDoS, se pueden impedir los ataques de capa 7. Un valor clave de un WAF eficaz es la capacidad de implementar rápidamente reglas personalizadas en respuesta a un ataque. Más información sobre el WAF de Cloudflare.,

difusión de red Anycast

Este enfoque de mitigación utiliza una red Anycast para dispersar el tráfico de ataque a través de una red de servidores distribuidos hasta el punto en que el tráfico es absorbido por la red.

Al igual que canalizar un río corriendo por canales separados más pequeños, este enfoque extiende el impacto del tráfico de ataque distribuido hasta el punto en que se vuelve manejable, difundiendo cualquier capacidad disruptiva.

la fiabilidad de una red Anycast para mitigar un ataque DDoS depende del tamaño del ataque y del tamaño y la eficiencia de la red., Una parte importante de la mitigación de DDoS implementada por Cloudflare es el uso de una red distribuida Anycast.

Cloudflare tiene una red de 51 Tbps, que es un orden de magnitud mayor que el mayor ataque DDoS registrado.

Si actualmente estás bajo ataque, hay pasos que puedes tomar para salir de la presión. Si ya está en Cloudflare, puede seguir estos pasos para mitigar su ataque.

la protección DDoS que implementamos en Cloudflare es multifacética para mitigar los muchos vectores de ataque posibles., Obtenga más información sobre la protección DDoS de Cloudflare y cómo funciona.