Che cos’è un attacco DDoS?

Un attacco DDoS (Distributed Denial-of-Service) è un tentativo malevolo di interrompere il normale traffico di un server, servizio o rete mirato travolgendo il target o l’infrastruttura circostante con un flusso di traffico Internet.

Gli attacchi DDoS raggiungono l’efficacia utilizzando più sistemi informatici compromessi come fonti di traffico di attacco. Le macchine sfruttate possono includere computer e altre risorse in rete come i dispositivi IoT.,

Da un livello elevato, un attacco DDoS è come un ingorgo inaspettato che ostruisce l’autostrada, impedendo al traffico regolare di arrivare a destinazione.

Come funziona un attacco DDoS?

Gli attacchi DDoS vengono eseguiti con reti di macchine connesse a Internet.

Queste reti sono costituite da computer e altri dispositivi (come dispositivi IoT)che sono stati infettati da malware, consentendo loro di essere controllati da remoto da un utente malintenzionato. Questi singoli dispositivi sono indicati come bot (o zombie), e un gruppo di bot è chiamato botnet.,

Una volta stabilita una botnet, l’attaccante è in grado di dirigere un attacco inviando istruzioni remote a ciascun bot.

Quando il server o la rete di una vittima viene preso di mira dalla botnet, ogni bot invia richieste all’indirizzo IP del target, causando potenzialmente il sovraccarico del server o della rete, con conseguente denial-of-service al traffico normale.

Poiché ogni bot è un dispositivo Internet legittimo, separare il traffico di attacco dal traffico normale può essere difficile.,

Come identificare un attacco DDoS

Il sintomo più evidente di un attacco DDoS è un sito o un servizio che diventa improvvisamente lento o non disponibile. Ma dal momento che una serie di cause — un picco di traffico così legittimo — può creare problemi di prestazioni simili, di solito sono necessarie ulteriori indagini., Il traffico di strumenti di analisi consentono di individuare alcuni di questi segni rivelatori di un attacco DDoS:

- Sospetti di traffico proveniente da un singolo indirizzo IP o range di IP

- Una marea di traffico da parte degli utenti che condividono un unico profilo comportamentale, come ad esempio il tipo di dispositivo di geolocalizzazione, o la versione del browser web

- Un inspiegabile impennata di richieste per una singola pagina o un endpoint

- Dispari modelli di traffico, quali punte a ore strane del giorno o modelli che sembrano essere innaturale (ad es., un picco ogni 10 minuti)

Ci sono altri segni più specifici di attacco DDoS che possono variare a seconda del tipo di attacco.

Quali sono alcuni tipi comuni di attacchi DDoS?

Diversi tipi di attacchi DDoS colpiscono diversi componenti di una connessione di rete. Per capire come funzionano i diversi attacchi DDoS, è necessario sapere come viene effettuata una connessione di rete.

Una connessione di rete su Internet è composta da molti componenti o “livelli”diversi. Come costruire una casa da zero, ogni livello nel modello ha uno scopo diverso.,

Il modello O, mostrato di seguito, è un framework concettuale utilizzato per descrivere la connettività di rete in 7 livelli distinti.

Mentre quasi tutti gli attacchi DDoS coinvolgono travolgendo un dispositivo di destinazione o di rete con il traffico, gli attacchi possono essere suddivisi in tre categorie. Un utente malintenzionato può utilizzare uno o più vettori di attacco diversi, o vettori di attacco del ciclo in risposta alle contromisure adottate dal bersaglio.,

Attacchi a livello di applicazione

L’obiettivo dell’attacco:

A volte indicato come un attacco DDoS layer 7 (in riferimento al 7 ° livello del modello O), l’obiettivo di questi attacchi è quello di esaurire le risorse del bersaglio per creare un denial-of-service.

Gli attacchi mirano al livello in cui le pagine Web vengono generate sul server e consegnate in risposta alle richieste HTTP., Una singola richiesta HTTP è computazionalmente economica da eseguire sul lato client, ma può essere costosa per il server di destinazione a cui rispondere, poiché il server carica spesso più file ed esegue query di database per creare una pagina Web.

Gli attacchi di livello 7 sono difficili da difendere, poiché può essere difficile distinguere il traffico dannoso dal traffico legittimo.,

Application layer attack esempio:

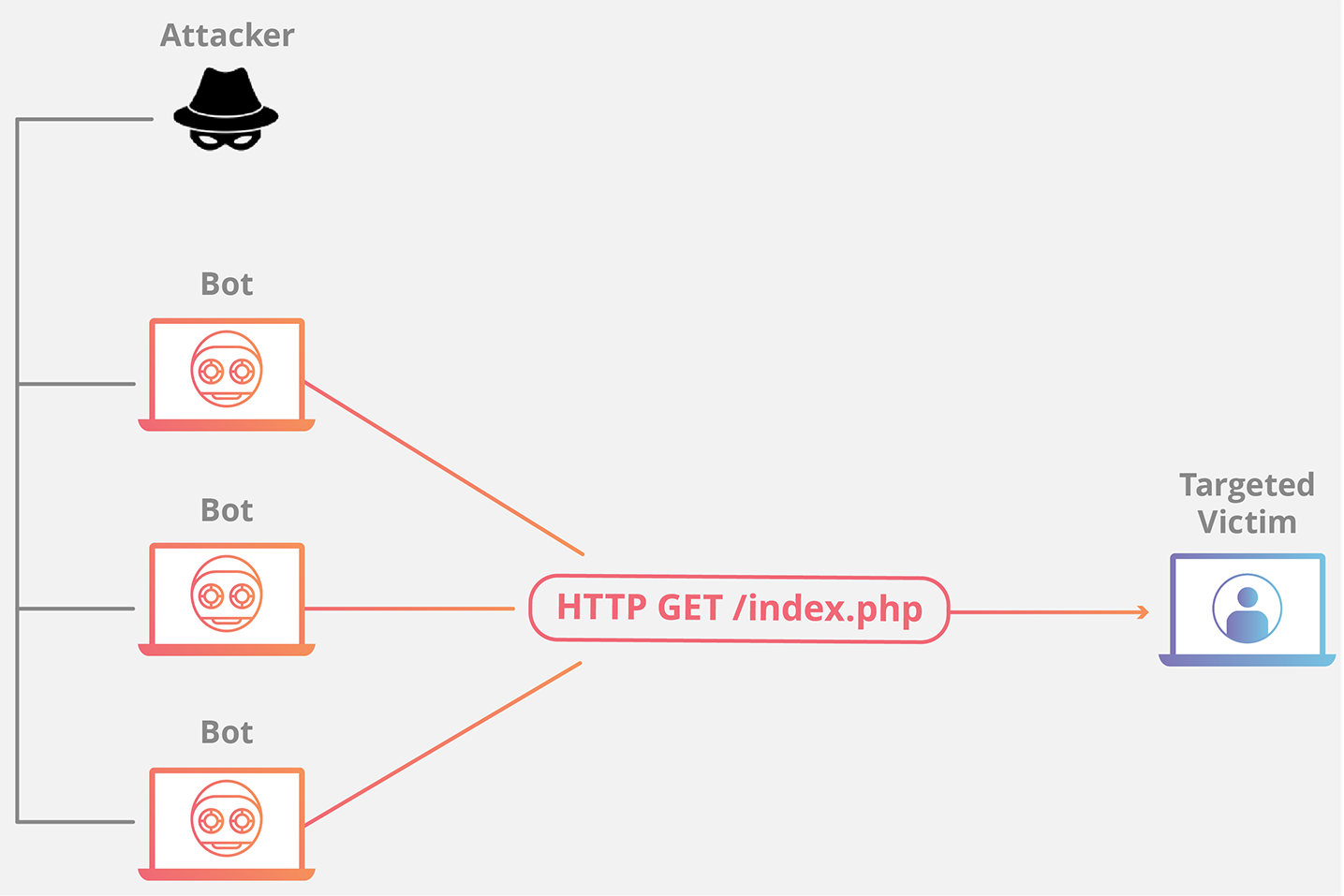

HTTP flood

Questo attacco è simile a premere refresh in un browser web più e più volte su molti computer diversi contemporaneamente: un gran numero di richieste HTTP inondano il server, con conseguente denial – of-service.

Questo tipo di attacco varia da semplice a complesso.

Implementazioni più semplici possono accedere a un URL con la stessa gamma di indirizzi IP, referrer e user agent che attaccano., Le versioni complesse possono utilizzare un numero elevato di indirizzi IP che attaccano e indirizzare URL casuali utilizzando referrer e user agent casuali.

Attacchi al protocollo

L’obiettivo dell’attacco:

Gli attacchi al protocollo, noti anche come attacchi di esaurimento dello stato, causano un’interruzione del servizio consumando eccessivamente le risorse del server e / o le risorse delle apparecchiature di rete come firewall e bilanciatori di carico.

Gli attacchi al protocollo utilizzano punti deboli nel livello 3 e nel livello 4 dello stack di protocollo per rendere inaccessibile il bersaglio.,

Esempio di attacco al protocollo:

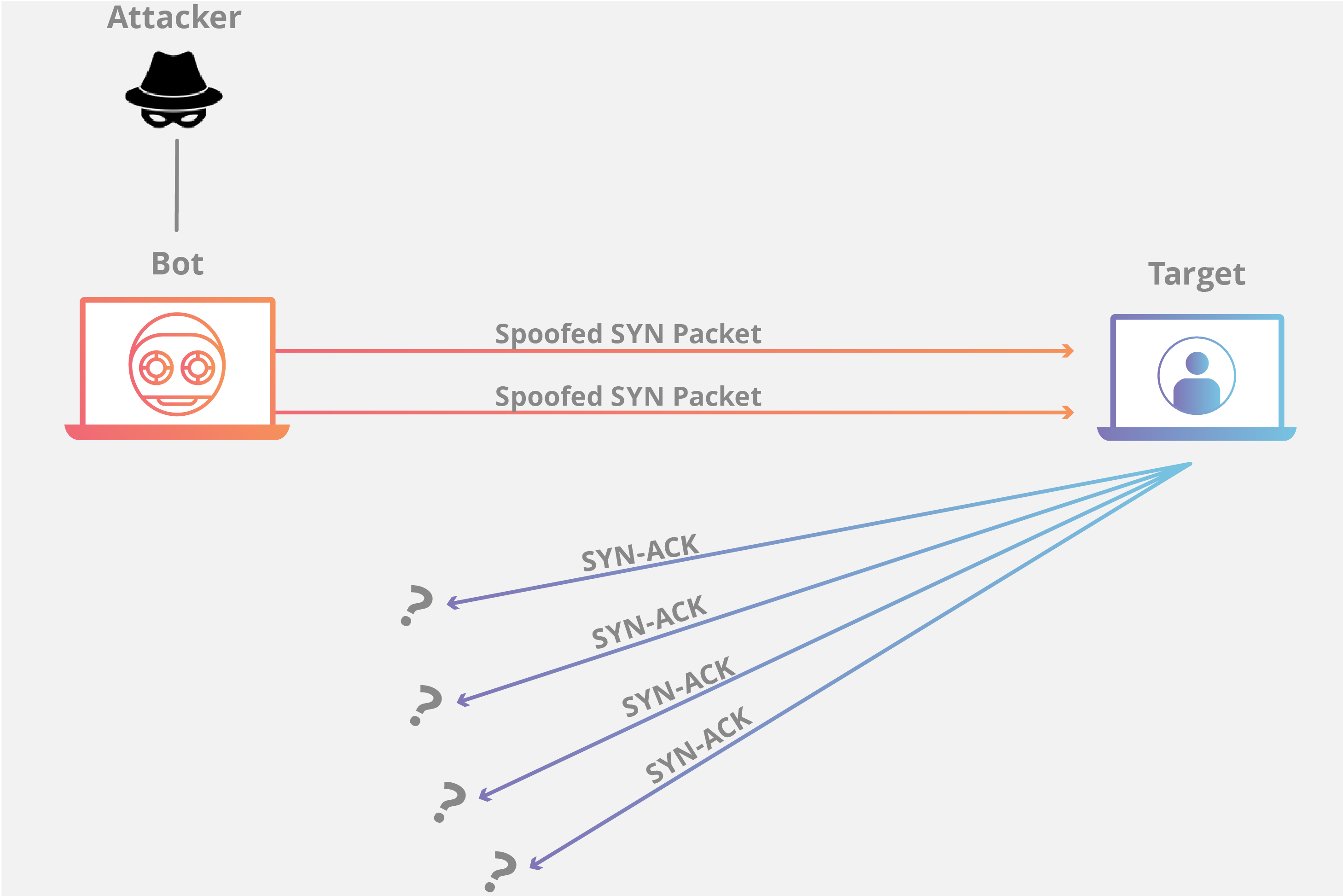

SYN flood

Un SYN Flood è analogo a un lavoratore in una sala forniture che riceve richieste dalla parte anteriore del negozio.

Il lavoratore riceve una richiesta, va e ottiene il pacchetto e attende la conferma prima di portare il pacchetto in primo piano. Il lavoratore riceve quindi molte più richieste di pacchetti senza conferma finché non riesce a trasportare altri pacchetti, diventa sopraffatto e le richieste iniziano a rimanere senza risposta.,

Questo attacco sfrutta l’handshake TCP — la sequenza di comunicazioni con cui due computer avviano una connessione di rete — inviando a un target un gran numero di pacchetti SYN TCP “Initial Connection Request” con indirizzi IP di origine falsificati.

La macchina di destinazione risponde a ogni richiesta di connessione e quindi attende il passaggio finale dell’handshake, che non si verifica mai, esaurendo le risorse del target nel processo.,

Attacchi volumetrici

L’obiettivo dell’attacco:

Questa categoria di attacchi tenta di creare congestione consumando tutta la larghezza di banda disponibile tra il bersaglio e Internet più grande. Grandi quantità di dati vengono inviati a una destinazione utilizzando una forma di amplificazione o un altro mezzo per creare traffico massiccio, come le richieste da una botnet.,

Esempio di amplificazione:

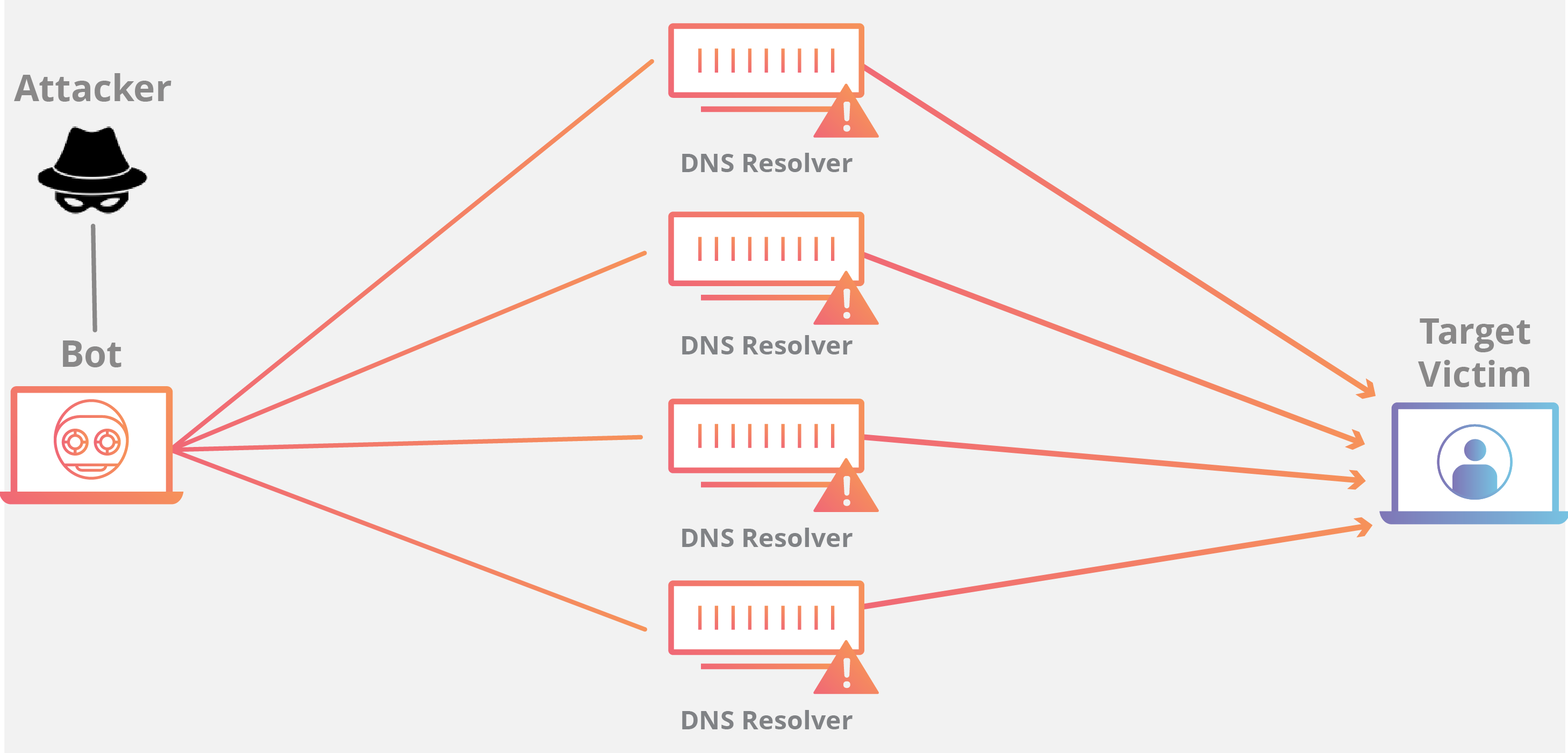

Amplificazione DNS

Un’amplificazione DNS è come se qualcuno dovesse chiamare un ristorante e dire “Avrò uno di tutto, per favore richiamami e ripeti tutto il mio ordine”, dove il numero di richiamata appartiene effettivamente alla vittima. Con pochissimo sforzo, una lunga risposta viene generata e inviata alla vittima.

Effettuando una richiesta a un server DNS aperto con un indirizzo IP falsificato (l’indirizzo IP della vittima), l’indirizzo IP di destinazione riceve quindi una risposta dal server.,

Qual è il processo per mitigare un attacco DDoS?

La preoccupazione principale nel mitigare un attacco DDoS è la differenziazione tra traffico di attacco e traffico normale.

Ad esempio, se una versione del prodotto ha il sito Web di un’azienda sommerso da clienti desiderosi, tagliare tutto il traffico è un errore. Se quella società ha improvvisamente un aumento del traffico da aggressori noti, gli sforzi per alleviare un attacco sono probabilmente necessari.

La difficoltà sta nel dire i clienti reali a parte il traffico di attacco.

Nell’Internet moderno, il traffico DDoS si presenta in molte forme., Il traffico può variare nella progettazione da attacchi a singola fonte non falsificati a attacchi multi-vettore complessi e adattivi.

Un attacco DDoS multi-vettore utilizza percorsi di attacco multipli al fine di sopraffare un bersaglio in modi diversi, potenzialmente distraendo gli sforzi di mitigazione su qualsiasi traiettoria.

Un attacco che prende di mira più livelli dello stack di protocollo allo stesso tempo, come ad esempio un’amplificazione DNS (targeting layer 3/4) accoppiato con un flood HTTP (targeting layer 7) è un esempio di DDoS multi-vettore.,

Mitigare un attacco DDoS multi-vettore richiede una varietà di strategie per contrastare traiettorie diverse.

In generale, più complesso è l’attacco, più è probabile che il traffico di attacco sarà difficile da separare dal traffico normale – l’obiettivo dell’attaccante è quello di fondersi il più possibile, rendendo gli sforzi di mitigazione il più inefficiente possibile.

I tentativi di mitigazione che comportano la caduta o la limitazione indiscriminata del traffico possono eliminare il traffico buono con il cattivo e l’attacco può anche modificare e adattarsi per aggirare le contromisure., Al fine di superare un tentativo complesso di interruzione, una soluzione stratificata darà il massimo beneficio.

Blackhole routing

Una soluzione disponibile praticamente per tutti gli amministratori di rete è quella di creare una rotta blackhole e incanalare il traffico in quella rotta. Nella sua forma più semplice, quando il filtraggio blackhole viene implementato senza criteri di restrizione specifici, sia il traffico di rete legittimo che dannoso viene instradato a un percorso null, o blackhole, e rilasciato dalla rete.,

Se una proprietà Internet subisce un attacco DDoS, l’ISP (Internet Service Provider) della proprietà può inviare tutto il traffico del sito in un buco nero come difesa. Questa non è una soluzione ideale, in quanto fornisce efficacemente all’attaccante il suo obiettivo desiderato: rende la rete inaccessibile.

Limitare la velocità

Limitare il numero di richieste che un server accetterà in una determinata finestra temporale è anche un modo per mitigare gli attacchi denial-of-service.,

Mentre la limitazione della velocità è utile per rallentare gli scraper Web dal furto di contenuti e per mitigare i tentativi di accesso alla forza bruta, da sola sarà probabilmente insufficiente per gestire efficacemente un attacco DDoS complesso.

Tuttavia, la limitazione della velocità è un componente utile in un’efficace strategia di mitigazione degli attacchi DDoS. Scopri di più sulla limitazione della velocità di Cloudflare

Web Application firewall

Un Web Application Firewall (WAF) è uno strumento che può aiutare a mitigare un attacco DDoS layer 7., Mettendo un WAF tra Internet e un server di origine, il WAF può agire come un proxy inverso, proteggendo il server di destinazione da alcuni tipi di traffico dannoso.

Filtrando le richieste in base a una serie di regole utilizzate per identificare gli strumenti DDoS, gli attacchi di livello 7 possono essere ostacolati. Un valore chiave di un WAF efficace è la capacità di implementare rapidamente regole personalizzate in risposta a un attacco. Scopri WAF di Cloudflare.,

Anycast network diffusion

Questo approccio di mitigazione utilizza una rete Anycast per disperdere il traffico di attacco attraverso una rete di server distribuiti fino al punto in cui il traffico viene assorbito dalla rete.

Come canalizzare un fiume impetuoso lungo canali separati più piccoli, questo approccio diffonde l’impatto del traffico di attacco distribuito al punto in cui diventa gestibile, diffondendo qualsiasi capacità dirompente.

L’affidabilità di una rete Anycast per mitigare un attacco DDoS dipende dalle dimensioni dell’attacco e dalle dimensioni e dall’efficienza della rete., Una parte importante della mitigazione DDoS implementata da Cloudflare è l’uso di una rete distribuita Anycast.

Cloudflare ha una rete da 51 Tbps, che è un ordine di grandezza maggiore del più grande attacco DDoS registrato.

Se sei attualmente sotto attacco, ci sono passi che puoi prendere per uscire da sotto la pressione. Se sei già su Cloudflare, puoi seguire questi passaggi per mitigare il tuo attacco.

La protezione DDoS che implementiamo in Cloudflare è multiforme al fine di mitigare i molti possibili vettori di attacco., Scopri di più sulla protezione DDoS di Cloudflare e su come funziona.