ce este un atac DDoS?

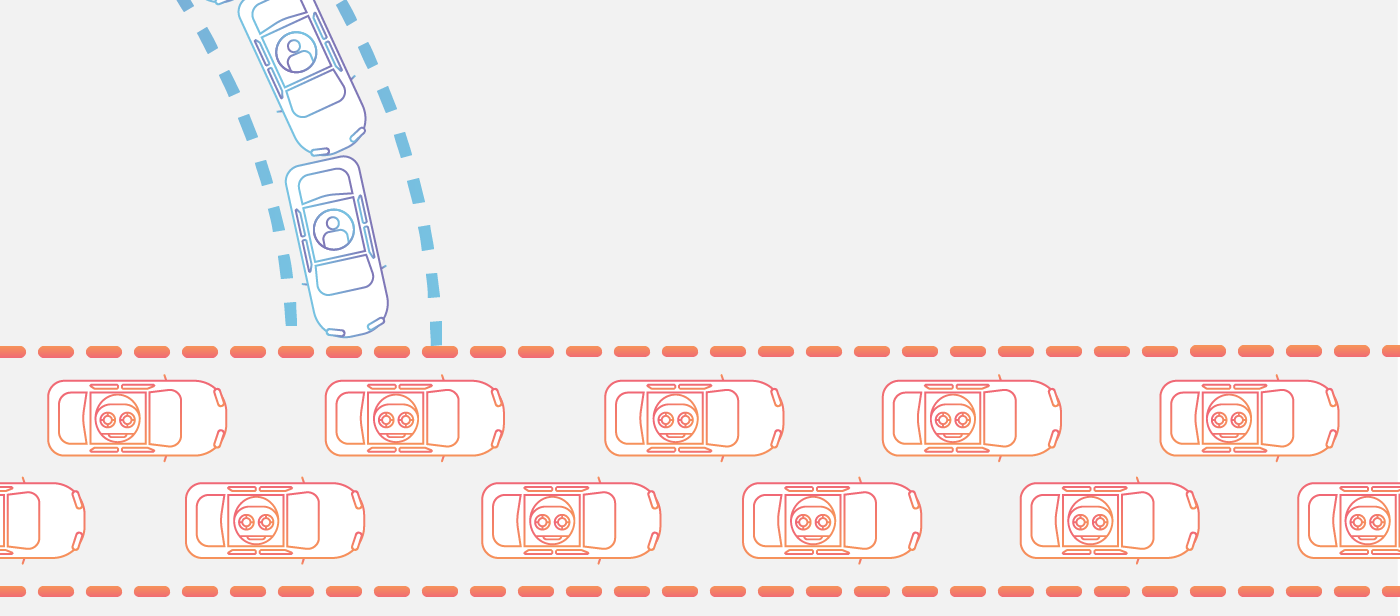

un atac DDoS (distributed denial-of-service) este o încercare rău intenționată de a perturba traficul normal al unui server, serviciu sau rețea direcționat prin copleșirea țintei sau a infrastructurii înconjurătoare cu o inundație de trafic pe internet.atacurile DDoS obțin eficacitate prin utilizarea mai multor sisteme informatice compromise ca surse de trafic de atac. Mașinile exploatate pot include computere și alte resurse în rețea, cum ar fi dispozitivele IoT.,de la un nivel înalt, un atac DDoS este ca un blocaj de trafic neașteptat care înfundă autostrada, împiedicând traficul regulat să ajungă la destinație.

cum funcționează un atac DDoS?atacurile DDoS sunt efectuate cu rețele de mașini conectate la Internet.aceste rețele constau din computere și alte dispozitive (cum ar fi dispozitivele IoT)care au fost infectate cu malware, permițându-le să fie controlate de la distanță de către un atacator. Aceste dispozitive individuale sunt denumite roboți (sau zombi), iar un grup de roboți se numește botnet.,odată ce o botnet a fost stabilită, atacatorul este capabil să direcționeze un atac prin trimiterea de instrucțiuni de la distanță pentru fiecare bot.

când serverul sau rețeaua unei victime este vizată de botnet, fiecare bot trimite cereri către adresa IP a țintei, ceea ce ar putea provoca copleșirea serverului sau a rețelei, ceea ce duce la o refuzare a serviciului către traficul normal.deoarece fiecare bot este un dispozitiv legitim de Internet, separarea traficului de atac de traficul normal poate fi dificilă.,cel mai evident simptom al unui atac DDoS este un site sau un serviciu care devine brusc lent sau indisponibil. Dar, deoarece o serie de cauze — un astfel de vârf legitim în trafic — pot crea probleme similare de performanță, de obicei sunt necesare investigații suplimentare., Instrumentele de analiză a traficului vă pot ajuta să identificați unele dintre aceste semne ale unui atac DDoS:

- cantități suspecte de trafic provenite de la o singură adresă IP sau dintr-un interval IP

- o inundație de trafic de la utilizatori care împărtășesc un singur profil comportamental, cum ar fi tipul dispozitivului, geolocalizarea sau versiunea browserului web

- o creștere inexplicabilă a cererilor către o singură pagină de exemplu., un vârf la fiecare 10 minute)

există alte semne mai specifice ale atacului DDoS care pot varia în funcție de tipul de atac.

care sunt unele tipuri comune de atacuri DDoS?

diferite tipuri de atacuri DDoS vizează diferite componente ale unei conexiuni de rețea. Pentru a înțelege cum funcționează diferite atacuri DDoS, este necesar să știți cum se face o conexiune la rețea.o conexiune de rețea pe Internet este compusă din mai multe componente sau „straturi”diferite. Ca și construirea unei case de la sol, fiecare strat din model are un scop diferit.,modelul OSI, prezentat mai jos, este un cadru conceptual folosit pentru a descrie conectivitatea rețelei în 7 straturi distincte.în timp ce aproape toate atacurile DDoS implică copleșirea unui dispozitiv țintă sau a unei rețele cu trafic, atacurile pot fi împărțite în trei categorii. Un atacator poate folosi unul sau mai mulți vectori de atac diferiți sau vectori de atac ciclic ca răspuns la măsurile de contracarare luate de țintă.,scopul atacului:

uneori denumit atac DDoS layer 7 (cu referire la cel de-al 7-lea strat al Modelului OSI), scopul acestor atacuri este de a epuiza resursele țintei pentru a crea un denial-of-service.atacurile vizează stratul în care paginile web sunt generate pe server și livrate ca răspuns la solicitările HTTP., O singură cerere HTTP este computational ieftine pentru a executa pe partea de client, dar poate fi costisitoare pentru serverul țintă să răspundă, ca server de multe ori încarcă mai multe fișiere și execută interogări de baze de date, în scopul de a crea o pagină web.atacurile Layer 7 sunt dificil de apărat, deoarece poate fi greu să diferențiezi traficul rău intenționat de traficul legitim.,

Aplicarea stratului de atac exemplu:

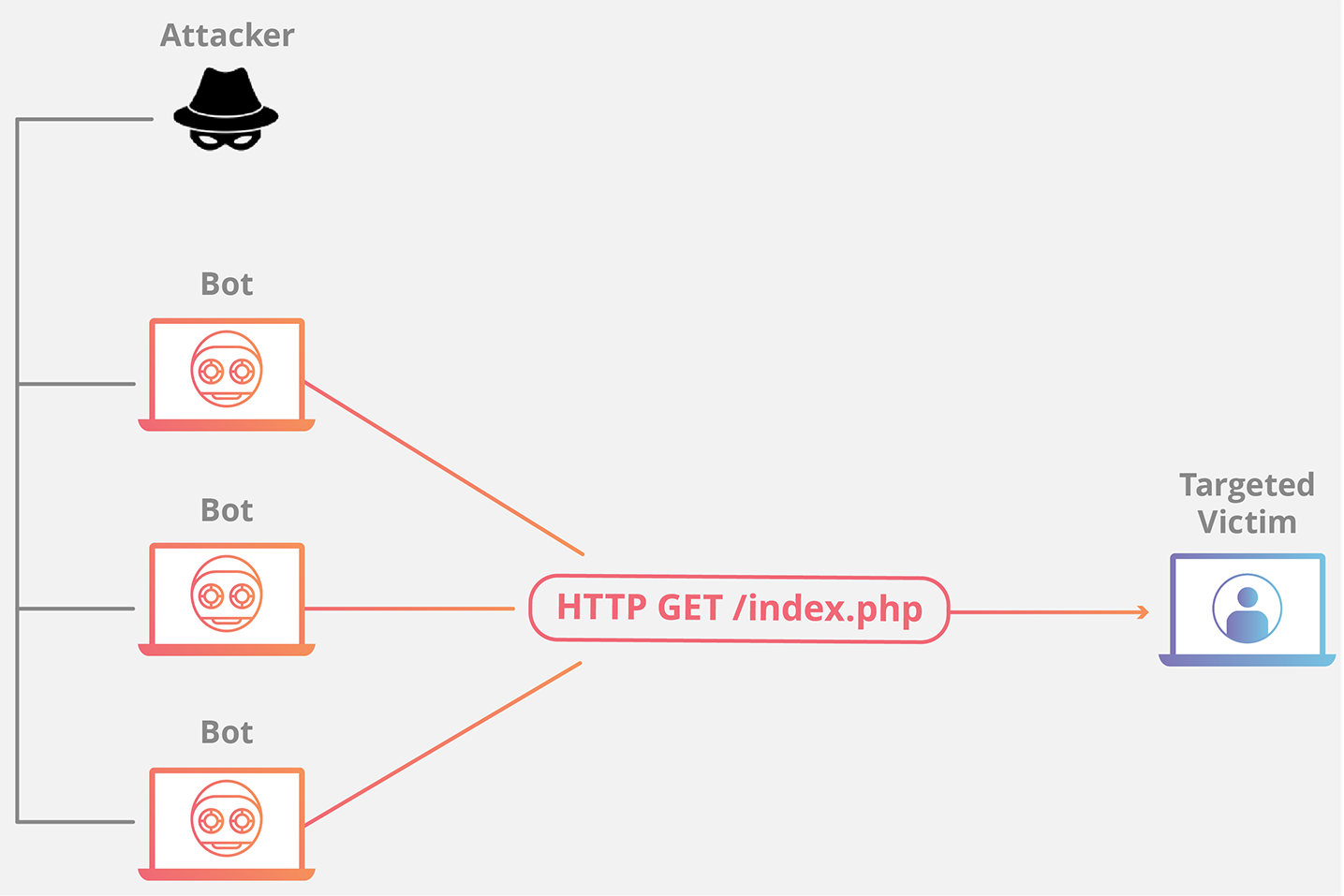

HTTP flood

Acest atac este similar cu apăsarea refresh într-un browser web de peste si peste pe mai multe computere la o dată – un număr mare de cereri HTTP flood la server, rezultând într-denial-of-service.acest tip de atac variază de la simplu la complex.

implementările mai simple pot accesa o adresă URL cu aceeași gamă de adrese IP atacante, referenți și agenți utilizatori., Versiunile complexe pot utiliza un număr mare de adrese IP atacante și pot viza adrese URL aleatorii folosind referenți aleatorii și agenți utilizatori.

Protocol atacurile

scopul atacului:

Protocol de atacuri, de asemenea, cunoscut ca un stat-epuizare atacuri, provoca o întrerupere a serviciului de peste consumatoare de resurse de pe server și/sau resurse de rețea, echipamente, cum ar fi firewall-uri și echilibrat de încărcare.atacurile de Protocol utilizează punctele slabe din layer 3 și layer 4 din stiva de protocol pentru a face ținta inaccesibilă.,

Protocol de atac exemplu:

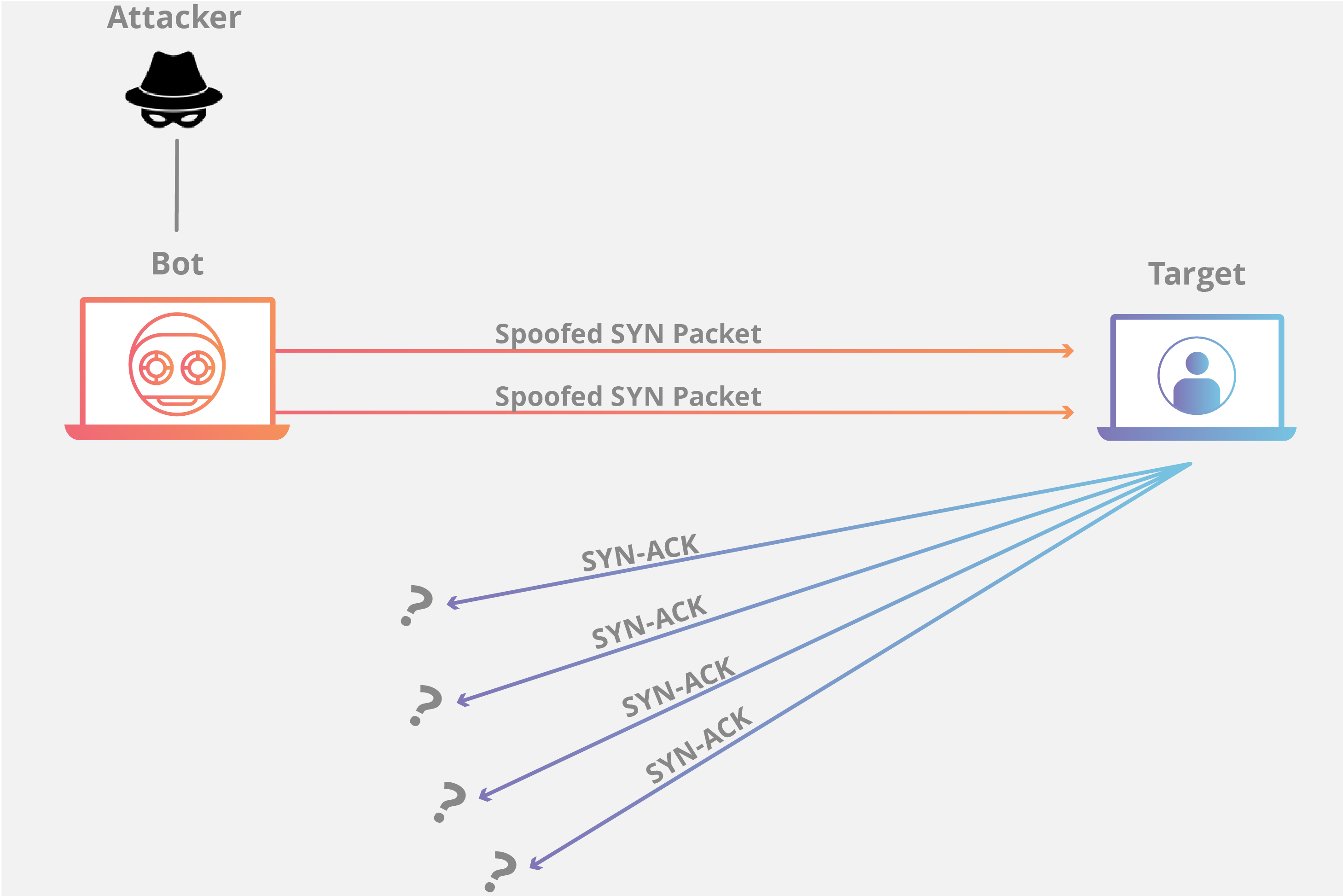

SYN

UN SYN este analog cu un lucrător într-o cameră de aprovizionare a primit cereri din fața magazinului.lucrătorul primește o cerere, merge și primește pachetul și așteaptă confirmarea înainte de a aduce pachetul în față. Muncitorul primește apoi mai multe cereri de pachete fără confirmare până când nu mai pot transporta pachete, devin copleșiți și cererile încep să nu răspundă.,acest atac exploatează strângerea de mână TCP — secvența de comunicații prin care două computere inițiază o conexiune la rețea — prin trimiterea unei ținte a unui număr mare de pachete SYN „solicitare inițială de conexiune” TCP cu adrese IP sursă falsificate.

mașina țintă răspunde la fiecare solicitare de conectare și apoi așteaptă ultimul pas în strângerea de mână, care nu are loc niciodată, epuizând resursele țintei în acest proces.,

atacuri volumetrice

scopul atacului:

această categorie de atacuri încearcă să creeze congestie consumând toată lățimea de bandă disponibilă între țintă și Internetul mai mare. Cantități mari de date sunt trimise către o țintă folosind o formă de amplificare sau un alt mijloc de a crea trafic masiv, cum ar fi cererile de la o botnet.,

exemplu de amplificare:

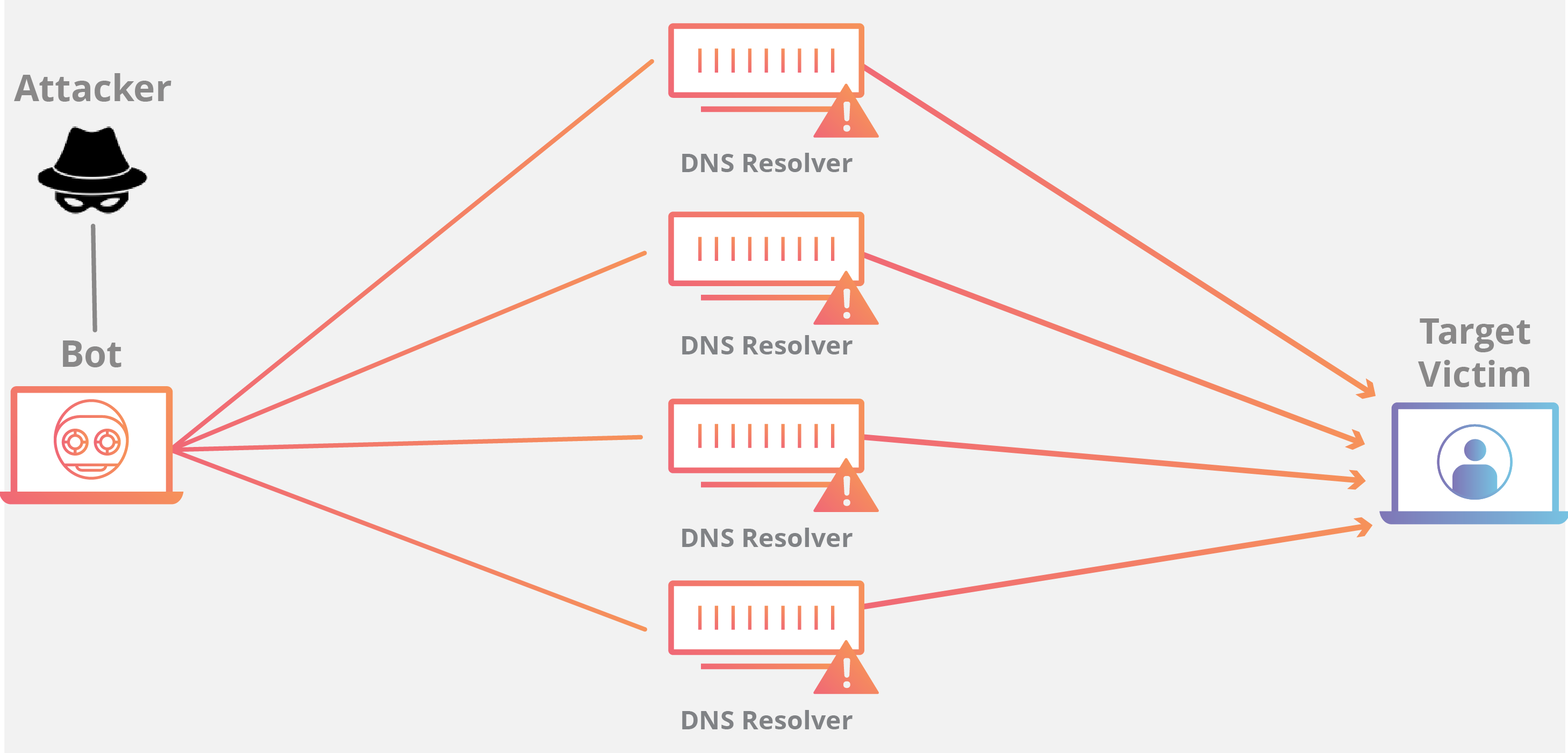

amplificare DNS

o amplificare DNS este ca și cum cineva ar suna la un restaurant și ar spune „Voi avea unul din toate, vă rog să mă sunați înapoi și să repetați întreaga mea comandă”, unde numărul de apel invers aparține de fapt victimei. Cu foarte puțin efort, un răspuns lung este generat și trimis victimei.

făcând o solicitare către un server DNS deschis cu o adresă IP falsificată (adresa IP a victimei), adresa IP țintă primește apoi un răspuns de la server.,

care este procesul de atenuare a unui atac DDoS?

preocuparea cheie în atenuarea unui atac DDoS este diferențierea între traficul de atac și traficul normal.

de exemplu, dacă o versiune de produs are site-ul web al unei companii inundat cu clienți dornici, tăierea întregului trafic este o greșeală. Dacă acea companie are brusc o creștere a traficului din partea atacatorilor cunoscuți, eforturile de atenuare a unui atac sunt probabil necesare.dificultatea constă în a spune clienților reali în afară de traficul de atac.în internetul modern, traficul DDoS vine în mai multe forme., Traficul poate varia în ceea ce privește designul, de la atacuri cu o singură sursă ne-falsificate la atacuri complexe și adaptive Multi-vectoriale.un atac DDoS multi-vector folosește mai multe căi de atac pentru a copleși o țintă în moduri diferite, distragând eforturile de atenuare pe orice traiectorie.

un atac care vizează mai multe straturi ale stivei de protocol în același timp, cum ar fi o amplificare DNS (direcționarea straturilor 3/4) cuplată cu o inundație HTTP (direcționarea stratului 7) este un exemplu de DDoS multi-vector.,atenuarea unui atac DDoS multi-vector necesită o varietate de strategii pentru a contracara diferite traiectorii.în general, cu cât atacul este mai complex, cu atât este mai probabil ca traficul de atac să fie dificil de separat de traficul normal – scopul atacatorului este să se amestece cât mai mult posibil, făcând eforturile de atenuare cât mai ineficiente.încercările de atenuare care implică abandonarea sau limitarea traficului fără discriminare pot arunca traficul bun cu cel rău, iar atacul se poate modifica și adapta pentru a eluda contramăsurile., Pentru a depăși o încercare complexă de întrerupere, o soluție stratificată va oferi cel mai mare beneficiu.

Blackhole routing

o soluție disponibilă practic tuturor administratorilor de rețea este de a crea o rută blackhole și de a pâlnia traficul pe acea rută. În forma sa cea mai simplă, atunci când filtrarea găurilor negre este implementată fără criterii specifice de restricție, traficul de rețea legitim și rău intenționat este direcționat către o rută nulă sau gaură neagră și a scăzut din rețea.,dacă o proprietate Internet se confruntă cu un atac DDoS, furnizorul de servicii internet al proprietății (ISP) poate trimite tot traficul site-ului într-o gaură neagră ca apărare. Aceasta nu este o soluție ideală, deoarece oferă efectiv atacatorului obiectivul dorit: face ca rețeaua să fie inaccesibilă.

limitarea ratei

limitarea numărului de solicitări pe care un server le va accepta într-o anumită fereastră de timp este, de asemenea, o modalitate de atenuare a atacurilor de tip denial-of-service.,în timp ce limitarea ratei este utilă în încetinirea răzuitorilor web de la furtul de conținut și pentru atenuarea încercărilor de conectare a forței brute, singura va fi probabil insuficientă pentru a gestiona eficient un atac DDoS complex.cu toate acestea, limitarea ratei este o componentă utilă într-o strategie eficientă de atenuare a DDoS. Aflați despre limitarea ratei Cloudflare

firewall pentru aplicații web

Un Firewall pentru aplicații Web (WAF) este un instrument care poate ajuta la atenuarea unui atac DDoS layer 7., Prin plasarea unui WAF între Internet și un server de origine, WAF poate acționa ca un proxy invers, protejând serverul vizat de anumite tipuri de trafic rău intenționat.prin filtrarea cererilor bazate pe o serie de reguli utilizate pentru identificarea instrumentelor DDoS, atacurile layer 7 pot fi împiedicate. O valoare cheie a unui WAF eficient este capacitatea de a implementa rapid reguli personalizate ca răspuns la un atac. Aflați mai multe despre WAF Cloudflare lui.,această abordare de atenuare utilizează o rețea Anycast pentru a împrăștia traficul de atac într-o rețea de servere distribuite până la punctul în care traficul este absorbit de rețea.la fel ca canalizarea unui râu care se grăbește pe canale separate mai mici, această abordare răspândește impactul traficului de atac distribuit până la punctul în care devine gestionabil, difuzând orice capacitate perturbatoare.fiabilitatea unei rețele Anycast pentru a atenua un atac DDoS depinde de dimensiunea atacului și de dimensiunea și eficiența rețelei., O parte importantă a atenuării DDoS implementată de Cloudflare este utilizarea unei rețele distribuite Anycast.Cloudflare are o rețea de 51 Tbps, care este un ordin de mărime mai mare decât cel mai mare atac DDoS înregistrat.dacă sunteți în prezent sub atac, există măsuri pe care le puteți lua pentru a ieși de sub presiune. Dacă sunteți deja pe Cloudflare, puteți urma acești pași pentru a vă atenua atacul.protecția DDoS pe care o implementăm la Cloudflare este multilaterală pentru a atenua numeroșii vectori de atac posibili., Aflați mai multe despre protecția DDoS a Cloudflare și cum funcționează.