qu’est Ce qu’une attaque DDoS?

une attaque par déni de service distribué (DDoS) est une tentative malveillante de perturber le trafic normal d’un serveur, service ou Réseau Ciblé en submergeant la cible ou son infrastructure environnante avec un flot de trafic Internet.

Les attaques DDoS sont efficaces en utilisant plusieurs systèmes informatiques compromis comme sources de trafic d’attaque. Les machines exploitées peuvent inclure des ordinateurs et d’autres ressources en réseau telles que les appareils IoT.,

D’un niveau élevé, une attaque DDoS est comme un embouteillage inattendu obstruant l’autoroute, empêchant le trafic régulier d’arriver à destination.

Comment fonctionne une attaque DDoS de travail?

Les attaques DDoS sont effectuées avec des réseaux de machines connectées à Internet.

ces réseaux sont constitués d’Ordinateurs et d’autres appareils (tels que les appareils IoT)qui ont été infectés par des logiciels malveillants, ce qui leur permet d’être contrôlés à distance par un attaquant. Ces appareils individuels sont appelés bots (ou zombies), et un groupe de bots est appelé un botnet.,

Une fois qu’un botnet a été établi, l’attaquant peut diriger une attaque en envoyant des instructions à distance à chaque bot.

lorsque le serveur ou le réseau d’une victime est ciblé par le botnet, chaque bot envoie des requêtes à l’adresse IP de la cible, ce qui peut entraîner un débordement du serveur ou du réseau, entraînant un déni de service au trafic normal.

étant donné que chaque bot est un périphérique Internet légitime, il peut être difficile de séparer le trafic d’attaque du trafic normal.,

comment identifier une attaque DDoS

le symptôme le plus évident d’une attaque DDoS est qu’un site ou un service devient soudainement lent ou indisponible. Mais comme un certain nombre de causes — un tel pic de trafic légitime — peuvent créer des problèmes de performances similaires, une enquête plus approfondie est généralement nécessaire., Les outils d’analyse du trafic peuvent vous aider à repérer certains de ces signes révélateurs d’une attaque DDoS:

- quantités suspectes de trafic provenant d’une seule adresse IP ou plage IP

- Un flot de trafic provenant d’utilisateurs partageant un seul profil comportemental, tel que le type d’appareil, la géolocalisation ou la version du navigateur Web

- une augmentation inexpliquée (par exemple, un pic toutes les 10 minutes)

Il existe d’autres signes plus spécifiques d’attaque DDoS qui peuvent varier en fonction du type d’attaque.

Quels sont les types courants d’attaques DDoS?

différents types d’attaques DDoS ciblent différents composants d’une connexion réseau. Afin de comprendre comment fonctionnent les différentes attaques DDoS, il est nécessaire de savoir comment une connexion réseau est établie.

Une connexion réseau sur Internet est composée de nombreux composants ou « couches”différents. Comme construire une maison à partir de zéro, chaque couche du modèle a un but différent.,

Le modèle OSI, illustré ci-dessous, est un cadre conceptuel utilisé pour décrire la connectivité réseau en 7 couches distinctes.

alors que presque toutes les attaques DDoS impliquent de submerger un périphérique ou un réseau cible de trafic, les attaques peuvent être divisées en trois catégories. Un attaquant peut utiliser un ou plusieurs vecteurs d’attaque différents, ou des vecteurs d’attaque en cycle en réponse à des mesures de contre prises par la cible.,

attaques de la couche Application

le but de l’attaque:

parfois appelée attaque DDoS de la couche 7 (en référence à la 7ème couche du modèle OSI), le but de ces attaques est d’épuiser les ressources de la cible pour créer un déni de service.

Les attaques ciblent la couche où les pages web sont générées sur le serveur et livrées en réponse aux requêtes HTTP., Une seule requête HTTP est peu coûteuse à exécuter côté client, mais il peut être coûteux pour le serveur cible de répondre, car le serveur charge souvent plusieurs fichiers et exécute des requêtes de base de données afin de créer une page web.

Les attaques de couche 7 sont difficiles à défendre, car il peut être difficile de différencier le trafic malveillant du trafic légitime.,

exemple d’attaque de couche D’Application:

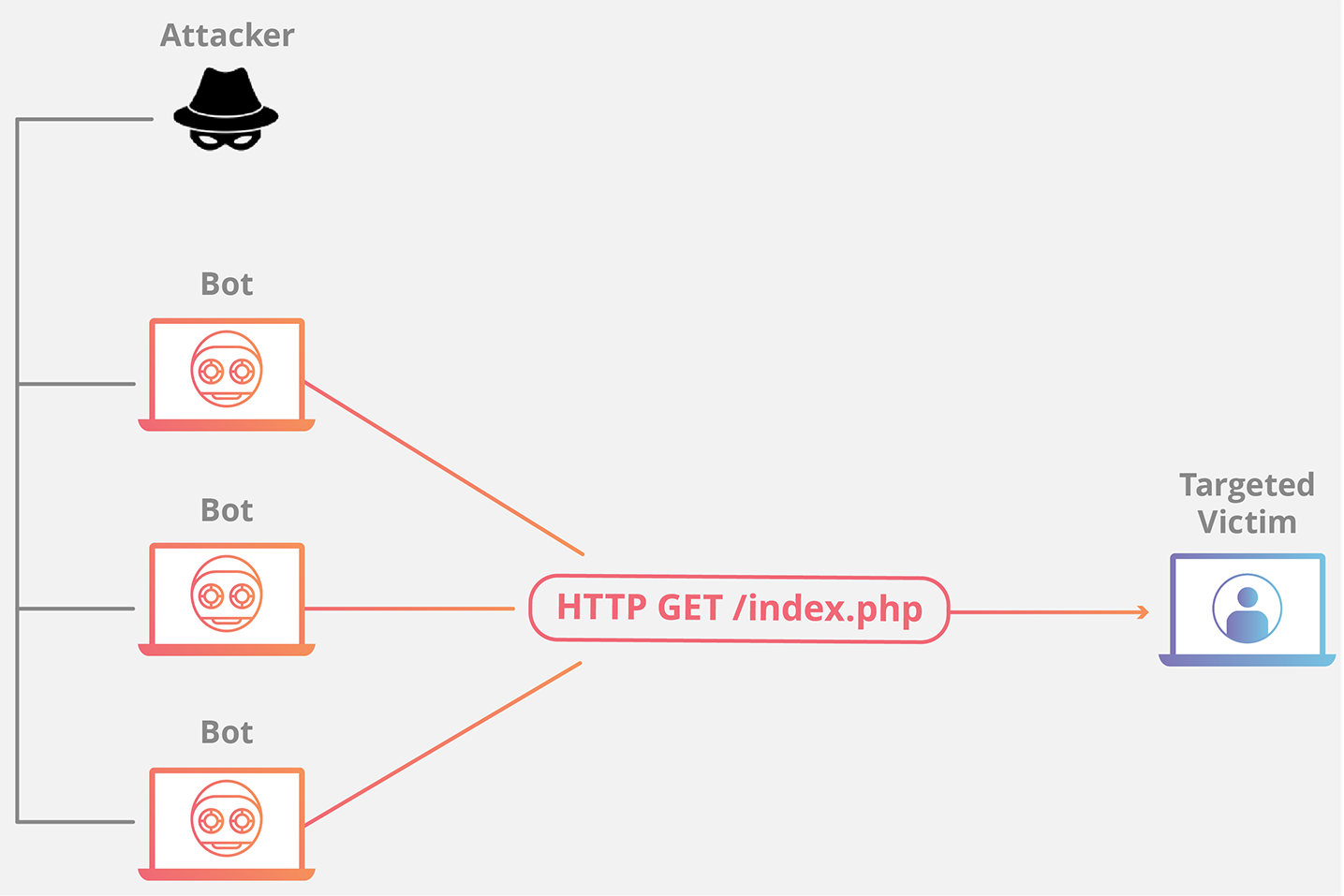

inondation HTTP

Cette attaque est similaire à la pression sur refresh dans un navigateur web plusieurs fois sur de nombreux ordinateurs différents à la fois – un grand nombre de requêtes HTTP inondent le serveur, entraînant un déni de service.

Ce type d’attaque varie du simple au complexe.

des implémentations plus simples peuvent accéder à une URL avec la même plage d’adresses IP attaquantes, de référents et d’agents utilisateurs., Les versions complexes peuvent utiliser un grand nombre d’adresses IP attaquantes et cibler des URL aléatoires à l’aide de référents et d’agents utilisateurs aléatoires.

attaques de protocole

le but de l’attaque:

Les attaques de protocole, également appelées attaques d’épuisement d’état, provoquent une interruption de service en consommant excessivement les ressources du serveur et / ou les ressources de l’équipement réseau comme les pare-feu et les équilibreurs de charge.

Les attaques de protocole utilisent les faiblesses des couches 3 et 4 de la pile de protocoles pour rendre la cible inaccessible.,

Protocole attaque exemple:

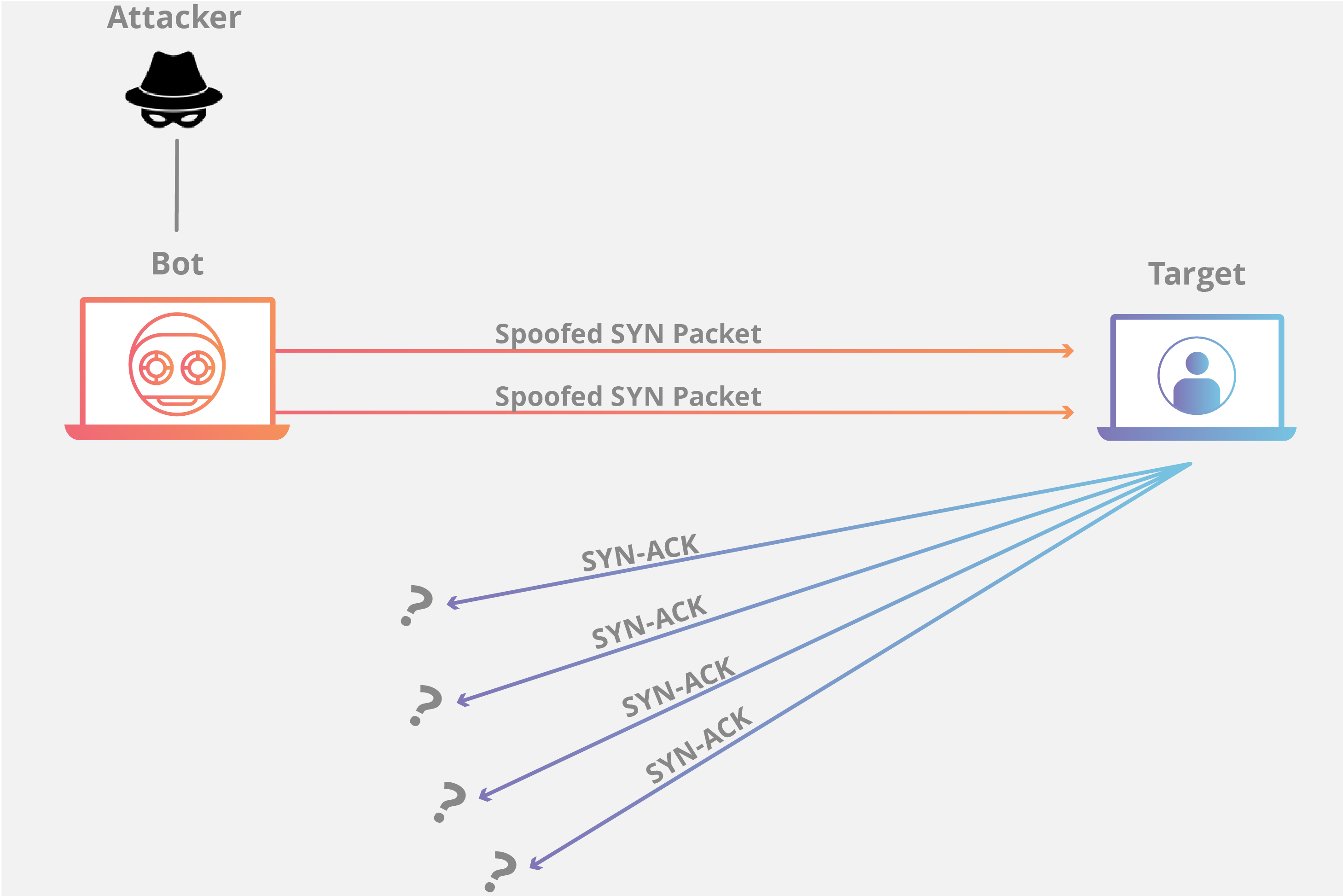

SYN flood

UN SYN Flood est analogue à un travailleur dans une chambre d’alimentation de recevoir des demandes de l’avant du magasin.

le travailleur reçoit une demande, va chercher le paquet et attend la confirmation avant de mettre le paquet à l’avant. Le travailleur reçoit alors beaucoup plus de demandes de paquets sans confirmation jusqu’à ce qu’il ne puisse plus transporter de paquets, qu’il soit submergé et que les demandes commencent à rester sans réponse.,

Cette attaque exploite la prise de contact TCP – la séquence de communications par laquelle deux ordinateurs initient une connexion réseau — en envoyant à une cible un grand nombre de paquets SYN TCP « demande de connexion initiale” avec des adresses IP source usurpées.

la machine cible répond à chaque demande de connexion, puis attend la dernière étape de la poignée de main, qui ne se produit jamais, épuisant les ressources de la cible dans le processus.,

attaques volumétriques

le but de l’attaque:

Cette catégorie d’attaques tente de créer une congestion en consommant toute la bande passante disponible entre la cible et L’Internet plus large. De grandes quantités de données sont envoyées à une cible en utilisant une forme d’amplification ou un autre moyen de créer un trafic massif, tel que les requêtes d’un botnet.,

exemple D’Amplification:

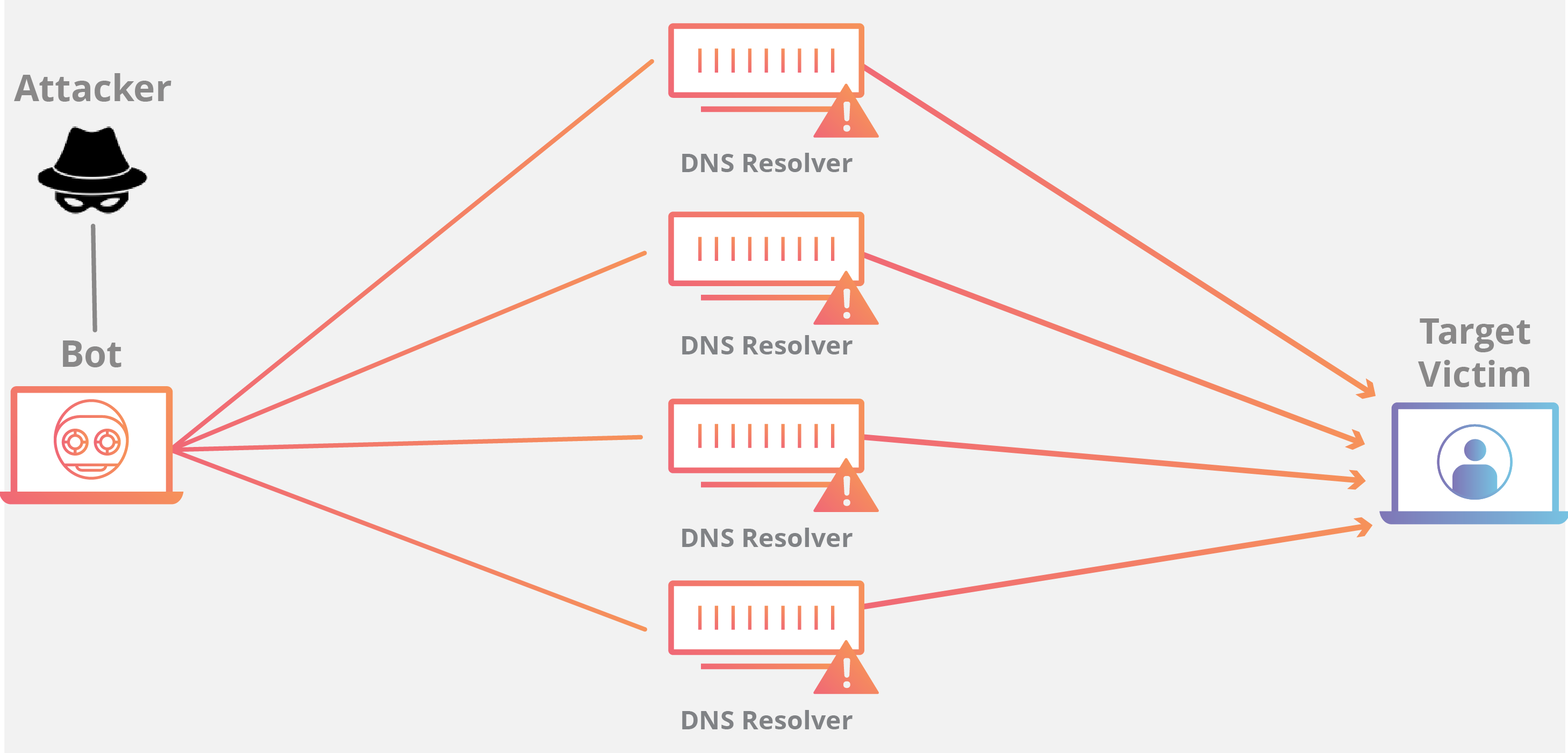

amplification DNS

une amplification DNS est comme si quelqu’un devait appeler un restaurant et dire « j’aurai un de tout, veuillez me rappeler et répéter toute ma commande”, où le numéro de rappel appartient en fait à la victime. Avec très peu d’effort, une longue réponse est générée et envoyée à la victime.

en faisant une demande à un serveur DNS ouvert avec une adresse IP usurpée (l’adresse IP de la victime), l’adresse IP cible reçoit alors une réponse du serveur.,

Quel est le processus d’atténuation d’une attaque DDoS?

la principale préoccupation dans l’atténuation d’une attaque DDoS est la différenciation entre le trafic d’attaque et le trafic normal.

par exemple, si une version de produit a le site web d’une entreprise submergé de clients impatients, couper tout le trafic est une erreur. Si cette entreprise a soudainement une augmentation du trafic d’attaquants connus, des efforts pour atténuer une attaque sont probablement nécessaires.

la difficulté réside dans le fait de distinguer les vrais clients du trafic d’attaque.

dans L’Internet moderne, le trafic DDoS prend de nombreuses formes., La conception du trafic peut varier des attaques à source unique non usurpées aux attaques multi-vecteurs complexes et adaptatives.

Une attaque DDoS multi-vectorielle utilise plusieurs voies d’attaque afin de submerger une cible de différentes manières, ce qui peut perturber les efforts d’atténuation sur une trajectoire donnée.

une attaque qui cible plusieurs couches de la pile de protocoles en même temps, telle qu’une amplification DNS (ciblant les couches 3/4) couplée à une inondation HTTP (ciblant la couche 7) est un exemple de DDoS multi-vectoriel.,

L’atténuation d’une attaque DDoS multi-vectorielle nécessite une variété de stratégies afin de contrer différentes trajectoires.

D’une manière générale, plus l’attaque est complexe, plus il est probable que le trafic d’attaque sera difficile à séparer du trafic normal – le but de l’attaquant est de se fondre autant que possible, rendant les efforts d’atténuation aussi inefficaces que possible.

Les tentatives d’atténuation qui impliquent la suppression ou la limitation du trafic sans discernement peuvent jeter le bon trafic avec le mauvais, et l’attaque peut également modifier et s’adapter pour contourner les contre-mesures., Afin de surmonter une tentative complexe de perturbation, une solution en couches donnera le plus grand avantage.

Blackhole routing

Une solution disponible pour pratiquement tous les administrateurs réseau consiste à créer une route blackhole et à acheminer le trafic vers cette route. Dans sa forme la plus simple, lorsque le filtrage blackhole est implémenté sans critères de restriction spécifiques, le trafic réseau légitime et malveillant est acheminé vers une route nulle, ou blackhole, et supprimé du réseau.,

Si une propriété Internet subit une attaque DDoS, le fournisseur de services Internet (FAI) de la propriété peut envoyer tout le trafic du site dans un trou noir comme défense. Ce n’est pas une solution idéale, car elle donne effectivement à l’attaquant son objectif souhaité: elle rend le réseau inaccessible.

limitation du débit

limiter le nombre de requêtes qu’un serveur acceptera sur une certaine période de temps est également un moyen d’atténuer les attaques par déni de service.,

bien que la limitation de débit soit utile pour ralentir les scrapers Web de voler du contenu et pour atténuer les tentatives de connexion par force brute, elle sera probablement insuffisante pour gérer efficacement une attaque DDoS complexe.

néanmoins, la limitation de débit est un élément utile dans une stratégie efficace d’atténuation des attaques DDoS. En savoir plus sur la limitation de débit de Cloudflare

pare-feu d’applications Web

Un pare-feu D’applications Web (WAF) est un outil qui peut aider à atténuer une attaque DDoS de couche 7., En plaçant un WAF entre Internet et un serveur d’origine, le WAF peut agir comme un proxy inverse, protégeant le serveur ciblé contre certains types de trafic malveillant.

en filtrant les requêtes en fonction d’une série de règles utilisées pour identifier les outils DDoS, les attaques de couche 7 peuvent être entravées. Une valeur clé d’un WAF efficace est la possibilité d’implémenter rapidement des règles personnalisées en réponse à une attaque. En savoir plus sur le WAF de Cloudflare.,

diffusion réseau Anycast

Cette approche d’atténuation utilise un réseau Anycast pour disperser le trafic d’attaque sur un réseau de serveurs distribués jusqu’au point où le trafic est absorbé par le réseau.

comme canaliser une rivière précipitée dans des canaux plus petits séparés, Cette approche répartit l’impact du trafic d’attaque distribué au point où il devient gérable, diffusant toute capacité perturbatrice.

La fiabilité d’un réseau Anycast pour atténuer les effets d’une attaque DDoS dépend de la taille de l’attaque et de la taille et de l’efficacité du réseau., Une partie importante de l’atténuation DDoS mise en œuvre par Cloudflare est l’utilisation d’un réseau distribué Anycast.

Cloudflare dispose d’un réseau de 51 Tbit / s, ce qui est un ordre de grandeur supérieur à la plus grande attaque DDoS enregistrée.

Si vous êtes actuellement attaqué, il y a des mesures que vous pouvez prendre pour sortir de la pression. Si vous êtes déjà sur Cloudflare, vous pouvez suivre ces étapes pour atténuer votre attaque.

la protection DDoS que nous mettons en œuvre chez Cloudflare est multiforme afin d’atténuer les nombreux vecteurs d’attaque possibles., En savoir plus sur la protection DDoS de Cloudflare et son fonctionnement.